GitHub, được sử dụng bởi phần lớn các công ty công nghệ lớn, đã thông báo rằng họ sẽ triển khai 2FA. Thừa nhận rủi ro bảo mật chuỗi cung ứng đang gia tăng, công ty bắt đầu triển khai kéo dài 9 tháng vào thứ Hai, ngày 13 tháng 3. Tất cả các nhà phát triển đóng góp mã trên nền tảng cuối cùng sẽ phải áp dụng giao thức bảo mật, công ty đã thông báo vào thứ Năm.

XEM: Bộ dụng cụ tuyển dụng: Nhà phát triển ngăn xếp đầy đủ (TechRepublic Premium)

Dịch vụ DevOps thuộc sở hữu của Microsoft cho biết động thái này phù hợp với Chiến lược an ninh mạng quốc gia, trong số những thứ khác, đặt trách nhiệm và trách nhiệm bảo mật nhiều hơn cho các nhà cung cấp phần mềm.

Chuyển đến:

Trở thành một nhà phát triển không khiến bạn trở nên bất khả xâm phạm

Ngay cả các nhà phát triển cũng mắc lỗi và có thể trở thành nạn nhân của các vi phạm an ninh. Mike Hanley, giám đốc bảo mật và phó chủ tịch kỹ thuật cấp cao của GitHub, đã viết trong một blog vào tháng 5 năm 2022 — lần đầu tiên đề cập đến kế hoạch 2FA — rằng các tài khoản bị xâm nhập có thể được sử dụng để đánh cắp mã riêng tư hoặc đẩy các thay đổi độc hại vào mã đó.

Ông viết: “Điều này không chỉ khiến các cá nhân và tổ chức có liên quan đến tài khoản bị xâm nhập gặp rủi ro mà còn bất kỳ người dùng nào sử dụng mã bị ảnh hưởng. “Kết quả là khả năng tác động xuôi dòng đến hệ sinh thái phần mềm rộng lớn hơn và chuỗi cung ứng là rất lớn.”

Justin Cappos, giáo sư khoa học máy tính tại NYU và là người đồng phát triển khung bảo mật phần mềm in-toto và Uptane, cho biết việc áp dụng 2FA của Github là bước quan trọng đầu tiên để giải quyết một vấn đề lớn.

“Chèn mã vào một tổ chức là một trong những kiểu tấn công tồi tệ nhất mà ai đó có thể thực hiện. Vì vậy, bảo vệ cách mọi người đang làm việc với mã, mà ngày nay thường có nghĩa là làm việc với mã thông qua GitHub, thực sự là chìa khóa. Ở mức độ mà họ đang làm cho những kẻ tấn công khó thực hiện điều này hơn, đó là một điều tích cực rất lớn,” ông nói.

XEM: Cách giảm thiểu rủi ro bảo mật: Thực hiện theo các phương pháp hay nhất này để thành công (TechRepublic Premium)

Các lựa chọn 2FA khác nhau, nhưng sinh trắc học và mật khẩu vượt qua SMS

GitHub cũng đang cung cấp tùy chọn 2FA ưa thích để đăng nhập tài khoản bằng lời nhắc sudo, cho phép người dùng chọn giữa mật khẩu một lần dựa trên thời gian, SMS, khóa bảo mật hoặc GitHub Mobile. Tuy nhiên, công ty đang kêu gọi người dùng sử dụng các khóa bảo mật, bao gồm các khóa bảo mật vật lý, chẳng hạn như Yubikey và TOTP, lưu ý rằng 2FA dựa trên SMS kém an toàn hơn.

NIST, không còn khuyến nghị 2FA, đã chỉ ra rằng:

- Kẻ tấn công có thể nhận được bí mật ngoài băng tần được gửi qua SMS, kẻ đã thuyết phục nhà điều hành di động chuyển hướng điện thoại di động của nạn nhân cho kẻ tấn công.

- Một ứng dụng độc hại trên điểm cuối có thể đọc bí mật ngoài băng tần được gửi qua SMS và kẻ tấn công có thể sử dụng bí mật đó để xác thực.

“Các phương thức mạnh nhất hiện có là những phương thức hỗ trợ tiêu chuẩn xác thực an toàn WebAuthn,” GitHub cho biết trong thông báo của mình. “Những phương pháp này bao gồm các khóa bảo mật vật lý cũng như các thiết bị cá nhân hỗ trợ các công nghệ như Windows Hello hoặc Face ID/Touch ID.”

Cappos cho biết không thể phóng đại tầm quan trọng của việc phân biệt các phương pháp 2FA. “Đối với 2FA, không phải mọi thứ đều giống nhau. Ví dụ, Yubikeys là tiêu chuẩn vàng bởi vì bạn sẽ phải đánh cắp chìa khóa để khiến điều gì đó xảy ra,” anh nói.

XEM: 1Password đang hướng tới một tương lai không có mật khẩu. Đây là lý do tại sao (TechRepublic)

GitHub cho biết họ cũng đang thử nghiệm mật khẩu, giao thức xác thực thế hệ tiếp theo, để bảo vệ chống lại các hành vi khai thác như lừa đảo.

Người phát ngôn cho biết: “Vì mật khẩu vẫn là một phương pháp xác thực mới hơn nên chúng tôi đang nỗ lực kiểm tra chúng trong nội bộ trước khi cung cấp cho khách hàng”. “Chúng tôi tin rằng họ sẽ kết hợp tính dễ sử dụng với khả năng xác thực mạnh mẽ và chống lừa đảo.”

Động thái mới nhất theo nhịp của các chương trình bảo mật GitHub

Trong một động thái nhằm đóng các lỗ hổng để chống lại các tác nhân đe dọa, GitHub đã mở rộng chương trình quét bí mật của mình vào mùa thu năm ngoái, cho phép các nhà phát triển theo dõi bất kỳ bí mật nào được tiết lộ công khai trong kho lưu trữ GitHub công khai của họ.

Và đầu năm nay, GitHub đã tung ra một tùy chọn thiết lập để quét mã có tên là “thiết lập mặc định” cho phép người dùng tự động bật tính năng quét mã.

“Sáng kiến 2FA của chúng tôi là một phần trong nỗ lực trên toàn nền tảng nhằm bảo đảm sự phát triển phần mềm bằng cách cải thiện bảo mật tài khoản,” công ty cho biết trong một thông cáo, đồng thời lưu ý rằng tài khoản của nhà phát triển là mục tiêu chiếm đoạt tài khoản và kỹ thuật xã hội.

Triển khai kéo dài hàng tháng để giảm thiểu sự gián đoạn, tối ưu hóa các giao thức

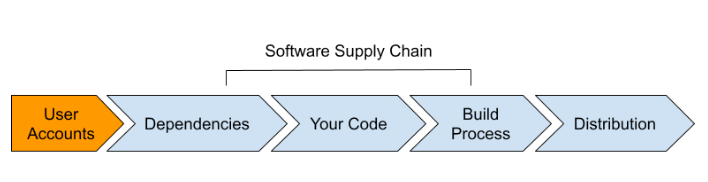

Theo GitHub, quá trình phổ biến các giao thức mới nhằm giảm thiểu sự gián đoạn cho người dùng, với các nhóm được chọn dựa trên các hành động họ đã thực hiện hoặc mã mà họ đã đóng góp. (Hình A).

Hình A

Công ty cho biết việc triển khai chậm cũng sẽ giúp GitHub dễ dàng thực hiện các điều chỉnh khi cần thiết trước khi mở rộng quy mô cho các nhóm ngày càng lớn hơn trong suốt năm nay.

Người phát ngôn của GitHub giải thích rằng, mặc dù công ty sẽ không cung cấp chi tiết cụ thể về cách người dùng đủ điều kiện tham gia một số nhóm nhất định trong nhịp 2FA, nhưng người này đã nói rằng các nhóm được xác định, một phần, dựa trên tác động của họ đối với tính bảo mật của hệ sinh thái rộng lớn hơn. Các nhóm có tác động cao sẽ bao gồm những người dùng:

- Các ứng dụng, Hành động hoặc gói GitHub hoặc OAuth đã xuất bản.

- Đã tạo một bản phát hành.

- Đã đóng góp mã cho các kho lưu trữ được coi là quan trọng bởi npm, OpenSSF, PyPI hoặc RubyGems.

- Đã đóng góp mã cho bất kỳ kho lưu trữ nào trong số bốn triệu kho lưu trữ công khai và riêng tư hàng đầu.

- Đóng vai trò là quản trị viên doanh nghiệp và tổ chức.

Đối với những người chủ động, công ty sẽ cung cấp 2FA ngay lập tức tại một trang web chuyên dụng.

GitHub cung cấp cho các nhà phát triển dòng thời gian 2FA

Quy trình dành cho những người đóng góp GitHub đặt ra một số điểm đánh dấu thời gian để bắt đầu 2FA trong khoảng thời gian hạn chót (Hình B).

Hình B

Trước khi đến thời hạn

Những người đóng góp GitHub được chọn cho nhóm 2FA đang chờ xử lý sẽ nhận được thông báo trước qua email 45 ngày trước thời hạn, thông báo cho họ về thời hạn và cung cấp hướng dẫn về cách bật 2FA.

Sau khi thời hạn kích hoạt trôi qua

Những người được thông báo sẽ được nhắc bật 2FA vào lần đầu tiên họ truy cập GitHub.com mỗi ngày. Họ có thể báo lại lời nhắc này mỗi ngày một lần trong tối đa một tuần, nhưng sau đó, họ sẽ không thể truy cập các tính năng của GitHub.com cho đến khi bật 2FA.

28 ngày sau khi bật 2FA

Người dùng sẽ nhận được “kiểm tra” 2FA khi sử dụng GitHub.com, xác thực rằng thiết lập 2FA của họ đang hoạt động chính xác. Người dùng đã đăng nhập trước đó sẽ có thể định cấu hình lại 2FA nếu họ định cấu hình sai hoặc đặt sai các yếu tố thứ hai hoặc mã khôi phục trong quá trình giới thiệu.

Email linh hoạt để tránh bị khóa

May mắn thay, các giao thức mới cho phép người dùng hủy liên kết email khỏi tài khoản GitHub hỗ trợ 2FA để tránh nghịch lý bị khóa chính thứ – email – cho phép họ xác minh tài khoản nếu họ không thể đăng nhập hoặc khôi phục tài khoản.

“Nếu bạn không thể tìm thấy khóa SSH, PAT hoặc thiết bị đã được đăng nhập trước đó vào GitHub để khôi phục tài khoản của mình, thật dễ dàng để bắt đầu làm mới với tài khoản GitHub.com mới và giữ cho biểu đồ đóng góp đó có màu xanh hợp lý,” cho biết công ty.