Rủi ro bảo mật chuỗi cung ứng phần mềm và phần mềm nguồn mở tiếp tục là mối quan tâm chính đối với các nhà phát triển và tổ chức. Theo một nghiên cứu năm 2023 của công ty tự động hóa và thiết kế điện tử Synopsys, 84% cơ sở mã phần mềm nguồn mở chứa ít nhất một lỗ hổng đã biết — tăng gần 4% so với năm ngoái — và 48% chứa lỗ hổng rủi ro cao.

Để đối phó với các mối đe dọa tiềm ẩn trong phần mềm nguồn mở, Google Cloud đang cung cấp dịch vụ Phần mềm nguồn mở được đảm bảo cho hệ sinh thái Java và Python miễn phí cho tất cả mọi người. PMNM được đảm bảo miễn phí cung cấp cho mọi tổ chức quyền truy cập vào các gói cơ sở mã do Google kiểm duyệt mà Google sử dụng trong quy trình làm việc của mình.

Động thái này diễn ra sau quyết định của Google Cloud về việc cung cấp dịch vụ bảo vệ từ chối dịch vụ phân tán (DDoS) Project Shield cho các trang web của chính phủ, tin tức và nhà báo độc lập, các trang web liên quan đến bầu cử và bỏ phiếu cũng như các trang web đề cập đến nhân quyền — một phản ứng đối với sự gia tăng các cuộc tấn công DDoS có động cơ chính trị.

NHÌN THẤY: Ý nghĩa của DevSecOps đối với việc bảo mật vòng đời phần mềm.

PMNM được đảm bảo, một khu vườn có tường bao quanh dành cho các cơ sở mã nguồn mở

Google đã ra mắt Assured OSS vào tháng 5 năm 2022, một phần để giải quyết sự gia tăng nhanh chóng của các cuộc tấn công mạng nhằm vào các nhà cung cấp nguồn mở, theo Andy Chang, giám đốc sản phẩm nhóm, bảo mật và quyền riêng tư tại Google. Ông trích dẫn các nguồn tin trong ngành báo cáo về sự gia tăng 650% trong các cuộc tấn công vào chuỗi cung ứng phần mềm vào năm 2021, khi việc sử dụng OSS tăng lên đáng kể.

Anh ấy nói với TechRepublic rằng kể từ khi công ty lần đầu tiên công bố và khởi chạy OSS được đảm bảo, họ dự định rằng dịch vụ này có thể đáp ứng các nhóm DevSecOps và nhà phát triển ở vị trí hiện tại của họ với hệ thống và công cụ mà họ đã sử dụng và tận dụng hàng ngày.

“Các cuộc tấn công chuỗi cung ứng phần mềm nhắm vào nguồn mở tiếp tục gia tăng. Việc nhập an toàn các gói nguồn mở là một thách thức phổ biến đối với các tổ chức và nhà phát triển ở bất cứ nơi nào họ chọn để xây dựng mã,” ông nói. “Google có vị trí đặc biệt để trợ giúp trong lĩnh vực này vì chúng tôi là người đóng góp, bảo trì, sử dụng phần mềm nguồn mở trong thời gian dài và đã phát triển một bộ công nghệ, quy trình, khả năng bảo mật và kiểm soát mạnh mẽ.”

Ông nêu rõ bốn yếu tố chính đằng sau sự gia tăng các cuộc tấn công:

- phổ biến PMNM

- Tốc độ triển khai ngày càng tăng, đặc biệt là với xu hướng thúc đẩy vùng chứa, vi dịch vụ và số lượng dịch vụ dữ liệu đám mây ngày càng tăng.

- Nhiều vectơ tấn công tấn công tất cả các lớp của ngăn xếp: phần cứng, hệ thống cơ sở hạ tầng, hệ điều hành, phần mềm trung gian, dịch vụ ứng dụng, API và — điểm xâm nhập dễ bị tấn công nhất — con người.

- Khoảng trống trong tiêu chuẩn hóa xung quanh công cụ cần thiết để quản lý toàn diện chu kỳ sản phẩm và trong thông tin rủi ro và bảo mật (Hình A).

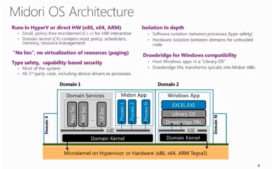

Hình A

Mike McGuire, giám đốc giải pháp phần mềm cao cấp tại nhóm toàn vẹn phần mềm của Synopsys, đơn vị kinh doanh bảo mật ứng dụng của công ty, giải thích rằng Google có mối quan tâm trực tiếp đến việc cộng đồng nguồn mở càng an toàn càng tốt.

Ông nói: “Cộng đồng nguồn mở thực sự là như vậy — một ‘cộng đồng’ hoạt động tốt nhất khi các thành viên của nó không chỉ nhận mà còn đóng góp và Google luôn ủng hộ điều đó bằng các hành động của họ. “Google rõ ràng có sẵn nhiều công cụ, quy trình và khuôn khổ để đảm bảo tính toàn vẹn của các phần phụ thuộc và quy trình phát triển của họ, vì vậy họ chỉ đơn giản là chia sẻ thành quả của những nỗ lực đó với cộng đồng rộng lớn hơn.”

Ông nói thêm rằng Google đang làm việc để xây dựng nền tảng phát triển ứng dụng gốc trên đám mây của họ, “Và nền tảng đó càng có giá trị hơn khi sử dụng nó đồng nghĩa với việc ít phải lo lắng hơn về các mối đe dọa chuỗi cung ứng phần mềm phức tạp.”

Các tính năng của một cửa được đảm bảo

Google cho biết các gói mã có sẵn như một phần của chương trình OSS được đảm bảo của Google:

- Thường xuyên được quét, phân tích và kiểm tra lông tơ để tìm các lỗ hổng.

- Có siêu dữ liệu phong phú tương ứng kết hợp dữ liệu Phân tích vùng chứa/hiện vật.

- Được xây dựng bằng Cloud Build, bao gồm bằng chứng về việc tuân thủ SLSA có thể kiểm chứng.

- Được ký bởi Google.

- Được phân phối từ Cơ quan đăng ký vật phẩm được bảo mật và bảo vệ bởi Google.

Bảo mật cơ sở mã từ thử nghiệm fuzz đến tuân thủ SLSA

Bảo mật cơ sở mã có nghĩa là giải quyết các cổng xâm nhập tiềm năng cho kẻ tấn công và cũng như phần mềm kiểm tra sự cố cho cái gọi là trường hợp góc hoặc điểm yếu ở các khu vực không mong muốn.

McGuire cho biết Google có các tiêu chuẩn nghiêm ngặt khi nói đến những gói mà họ tin tưởng và đối với những gói mà họ tin tưởng, về cơ bản, họ đang xác nhận chúng với công chúng và cung cấp bằng chứng về nỗ lực của họ trong việc kiểm tra các thành phần này.

Ông nói: “OSS được đảm bảo cung cấp rõ ràng giá trị cho các tổ chức đang tìm kiếm hướng dẫn về gói nào đáng tin cậy trong vũ trụ nguồn mở rộng lớn. “Nhưng điều quan trọng là họ cũng có sẵn các công cụ để ngăn không cho các thành phần có vấn đề xâm nhập vào quy trình phát triển của họ, cũng như liên tục theo dõi các thành phần đáng tin cậy trước đây để phát hiện bất kỳ vấn đề nào mới được phát hiện.” (Hình B)

Hình B

thử nghiệm lông tơ

Chang giải thích rằng thử nghiệm fuzz, hay còn gọi là “làm mờ”, sử dụng đầu vào không hợp lệ, không mong muốn hoặc ngẫu nhiên để phát hiện hành vi bất thường như rò rỉ bộ nhớ, sự cố hoặc chức năng không có giấy tờ.

Salsa cho phần mềm

SLSA – “các cấp chuỗi cung ứng cho các tạo phẩm phần mềm,” được phát âm là “salsa” – khuôn khổ bổ sung một mức độ đảm bảo cho vòng đời phát triển phần mềm. Chang cho biết: “Ngày nay, các nhà phát triển phần mềm được thử thách đưa ra các quyết định sáng suốt về phần mềm bên ngoài mà họ đưa vào hệ thống của chính họ. “Đặc biệt nếu nó được sở hữu và điều hành bởi một bên thứ ba.”

Ông cho biết SLSA chính thức hóa các tiêu chí xung quanh tính toàn vẹn của chuỗi cung ứng phần mềm và giúp các doanh nghiệp thực hiện các bước gia tăng hướng tới chuỗi cung ứng phần mềm an toàn hơn bằng cách bổ sung thêm các nguyên tắc bảo mật để giải quyết các mối đe dọa phổ biến nhất hiện nay.

Ông giải thích: “Khi phần mềm được cung cấp ở mức SLSA được đảm bảo và chứng thực, khách hàng sẽ biết trước những rủi ro nào đã được nhà cung cấp giảm thiểu.

McGuire nói thêm: “Nói một cách đơn giản, SLSA là một khung do Google giới thiệu có thể được sử dụng để đánh giá tính bảo mật của cả gói phần mềm và vòng đời phát triển đã xây dựng và phân phối chúng. “Vì nó liên quan đến PMNM được đảm bảo, các gói mà Google hỗ trợ như một phần của chương trình này đã được xây dựng, đánh giá và phân phối phù hợp với tiêu chuẩn SLSA, nhằm mục đích đảm bảo cộng đồng về tính toàn vẹn của các gói,” ông nói.

Siêu dữ liệu phong phú

Theo Chang, siêu dữ liệu phong phú kết hợp dữ liệu phân tích vùng chứa là rất quan trọng bởi vì, “Bạn càng biết nhiều về phần mềm nguồn mở đang được sử dụng, thì các nhóm DevSecOps càng có nhiều lựa chọn tốt hơn liên quan đến việc thực thi chính sách và rủi ro.”

Ông đưa ra các ví dụ về cách khách hàng có thể sử dụng siêu dữ liệu phong phú với các gói PMNM được đảm bảo:

- Xem xét các danh sách phụ thuộc chuyển tiếp được cung cấp để hiểu những gì khác có thể bị ảnh hưởng.

- Xem xét cấp độ SLSA để giúp hướng dẫn các chính sách đường sắt bảo vệ và tiếp nhận mà họ đặt ra cho các gói hàng đang được triển khai trong quy trình của họ.

- Xem xét VEX — hoặc lỗ hổng, khả năng khai thác và trao đổi — dữ liệu để hiểu rõ hơn đâu là lỗ hổng có ảnh hưởng lớn nhất trong các thành phần nguồn mở.

- Hiểu dữ liệu tệp giấy phép được cung cấp để khách hàng có thể áp dụng các chính sách khi cần nhằm đảm bảo họ đáp ứng các chính sách văn phòng chương trình nguồn mở nội bộ của họ.

Chữ ký cho phần mềm

Theo Chang, giống như séc đã ký, OSS được đảm bảo có chữ ký có thể kiểm chứng cung cấp cho cả tệp nhị phân và siêu dữ liệu của nó, cho phép khách hàng dễ dàng xác minh rằng tệp nhị phân và siêu dữ liệu đến từ Google và không bị giả mạo trong quá trình phân phối.

“Ngoài ra, vì siêu dữ liệu đã được ký, nên khách hàng có thể tin tưởng rằng các chi tiết có trong siêu dữ liệu — bao gồm cách xây dựng gói, các bước xây dựng, công cụ xây dựng nào đã chạm vào mã và công cụ quét bảo mật nào đã chạy trên mã — tất cả đều giống như khi Google tạo ra chúng,” ông nói.

XEM: DevSecOps là nhiều hơn chuyển trái.

Tập trung vào các gói Java và Python

Google cho biết chương trình OSS được đảm bảo sẽ giúp các tổ chức có thể nhận các gói OSS từ một nguồn đã được kiểm duyệt và biết phần mềm bao gồm những gì vì nó bao gồm hóa đơn nguyên liệu phần mềm của Google, thường được gọi là SBOM. Công ty cho biết dự án OSS được đảm bảo bao gồm 1.000 gói Java và Python, đồng thời giảm nhu cầu cho các nhóm DevOps thiết lập và vận hành quy trình bảo mật OSS của riêng họ.

McGuire cho biết: “Việc sử dụng các phương pháp như kiểm tra lông tơ và bao gồm siêu dữ liệu của kết quả phân tích vùng chứa hoặc hiện vật, nhằm chứng thực các nỗ lực bảo mật đã được thực hiện. “Trên thực tế, việc có thể thực hiện loại thử nghiệm bảo mật này đối với các phần phụ thuộc và cung cấp mức thông tin này có thể là dấu hiệu cho thấy điều gì sẽ xảy ra trong tương lai gần đối với các nhà sản xuất phần mềm, đặc biệt là đối với những người kinh doanh trong lĩnh vực được quản lý chặt chẽ. các ngành nghề.”

NHÌN THẤY: Tại sao an ninh chuỗi cung ứng nên là một phần trong kế hoạch DevOps năm 2023 của bạn.

Tăng trưởng ồ ạt về PMNM và các lỗ hổng PMNM

Báo cáo Phân tích Rủi ro & An ninh Nguồn Mở (OSSRA) hàng năm lần thứ 8 của Synopsys, dựa trên 1.700 cuộc kiểm toán trên 17 ngành, đã phát hiện:

- Tăng 163% trong việc sử dụng PMNM trong lĩnh vực EdTech.

- Tăng 97% trong việc sử dụng PMNM trong các lĩnh vực hàng không vũ trụ, hàng không, ô tô, giao thông vận tải và hậu cần, với mức tăng 232% trong các lỗ hổng rủi ro cao.

- Tăng trưởng 74% trong việc sử dụng PMNM trong lĩnh vực sản xuất và người máy.

- Tăng trưởng 557% về lỗ hổng rủi ro cao trong lĩnh vực bán lẻ và Thương mại điện tử kể từ năm 2019.

- 89% tổng số mã là mã nguồn mở và tăng 130% trong các lỗ hổng rủi ro cao trong cùng thời kỳ.

- 31% cơ sở mã đang sử dụng nguồn mở không có giấy phép rõ ràng hoặc có giấy phép tùy chỉnh.