Chuyên Gia Bảo Mật Phá Mật Khẩu BIOS Laptop Lenovo Bằng Tua Vít

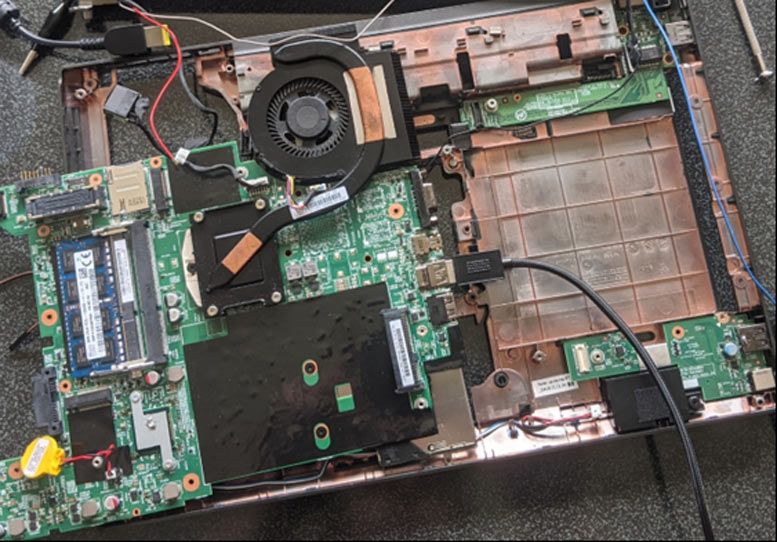

Các chuyên gia an ninh mạng tại CyberCX có trụ sở tại New Zealand đã trình bày chi tiết và trình bày một cách đơn giản đến mức đáng báo động để truy cập liên tục vào các máy tính xách tay cũ bị khóa BIOS. Trong bài đăng trên blog được liên kết và video demo, một giám đốc điều hành của công ty đã trình bày chi tiết cách rút ngắn một số chân chip EEPROM bằng tuốc nơ vít đơn giản để truy cập BIOS được mở khóa hoàn toàn. Sau đó, tất cả những gì cần làm là lướt nhanh xung quanh màn hình cài đặt BIOS để vô hiệu hóa hoàn toàn mọi mật khẩu BIOS.

Trước khi chúng ta đi xa hơn, cần lưu ý rằng trình diễn bỏ qua mật khẩu BIOS của CyberCX đã được thực hiện trên một số máy tính xách tay Lenovo đã ngừng hoạt động. Blog cho thấy rằng việc bỏ qua có thể tái tạo dễ dàng là khả thi trên Lenovo ThinkPad L440 (ra mắt vào quý 4 năm 2013) và Lenovo ThinkPad X230 (ra mắt vào quý 3 năm 2000). Các mẫu và nhãn hiệu máy tính xách tay và máy tính để bàn khác có chip EEPROM riêng nơi lưu trữ mật khẩu cũng có thể dễ bị tấn công tương tự.

Một số bạn sẽ biết rằng có khá nhiều máy tính xách tay đã qua sử dụng tốt được bán để thay thế vì chúng thực tế đã bị vô hiệu hóa việc sử dụng lại do khóa BIOS tại chỗ. Các chủ sở hữu hoặc tổ chức cá nhân có thể đã sơ suất ghi lại các mật khẩu này, quên chúng hoặc bất cứ điều gì – nhưng các hệ thống, thường bị tước bỏ ổ cứng và / hoặc SSD, không có giá trị trên thị trường đã qua sử dụng như chúng có thể. CyberCX đã cân nhắc về thiết bị CNTT cũ đã bị khóa bằng mật khẩu của mình và băn khoăn về việc cố gắng lấy lại quyền truy cập đầy đủ vào phần cứng để sử dụng nó làm máy dự phòng hoặc máy thử nghiệm.

Từ việc đọc các bài báo nghiên cứu và tài liệu khác nhau, CyberCX biết rằng họ cần tuân theo quy trình sau trên máy tính xách tay Lenovo bị khóa BIOS:

- Xác định đúng chip EEPROM.

- Xác định vị trí các chân SCL và SDA.

- Rút ngắn chân SCL và SDA vào đúng thời điểm.

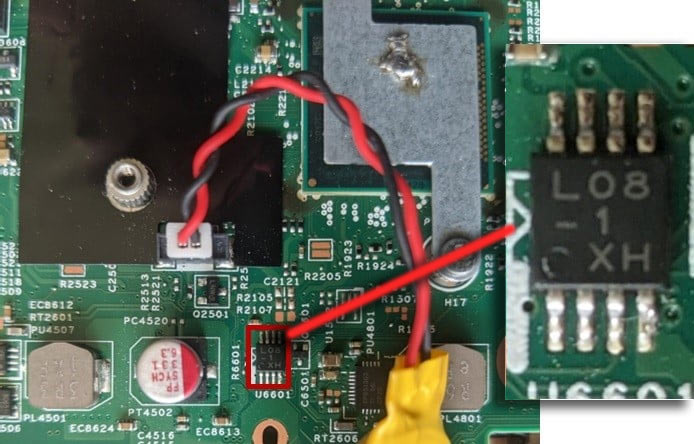

Việc kiểm tra các chip có khả năng tìm kiếm trên bo mạch chính và tra cứu số sê-ri cuối cùng dẫn đến việc có thể nhắm mục tiêu đúng EEPROM. Trong trường hợp của ThinkPad L440, con chip này được đánh dấu là L08-1 X (điều này có thể không phải lúc nào cũng đúng).

Một video được nhúng trong bài đăng trên blog của CyberCX cho thấy việc ‘hack’ này dễ thực hiện như thế nào. Việc rút ngắn các chân chip L08-1 X yêu cầu một việc đơn giản như một đầu tuốc nơ vít được giữ giữa hai trong số các chân chip. Sau đó, khi bạn vào BIOS, bạn sẽ thấy rằng tất cả các tùy chọn cấu hình đều mở để thay đổi. Người ta nói rằng cần có một số thời điểm, nhưng thời gian không quá chặt chẽ, vì vậy có một số vĩ độ. Bạn có thể xem video để biết một chút về ‘kỹ thuật’.

CyberCX bao gồm một số phân tích khá sâu về cách hoạt động của hack BIOS và giải thích rằng bạn không thể rút ngắn chip EEPROM ngay lập tức khi bật máy (do đó cần phải tính thời gian).

Một số độc giả có thể thắc mắc về máy tính xách tay của riêng họ hoặc máy bị khóa BIOS mà họ đã thấy trên eBay, v.v. CyberCX nói rằng một số máy hiện đại có các gói BIOS và EEPROM trong một Thiết bị gắn trên bề mặt (SMD) sẽ khó bị hack hơn theo cách này, đòi hỏi phải có một “cuộc tấn công ngoài chip”. Công ty an ninh mạng cũng nói rằng một số nhà sản xuất bo mạch chủ và hệ thống thực sự đã sử dụng một SMD tích hợp. Những người đặc biệt lo lắng về dữ liệu của họ, thay vì hệ thống của họ, nên triển khai “mã hóa toàn bộ ổ đĩa”. [to] ngăn kẻ tấn công lấy dữ liệu từ ổ đĩa của máy tính xách tay,” bộ phận bảo mật cho biết.

CyberCX gợi ý rằng nó sẽ tiếp tục nghiên cứu trên. Có lẽ nó sẽ xem xét khả năng đọc mật khẩu BIOS ở dạng văn bản gốc từ EEPROM hoặc kiểm tra khả năng hack tuốc nơ vít của nó trên nhiều máy hơn.