Cách tạo Bảng điều khiển mối đe dọa & bảo mật tùy chỉnh trong Power BI

Theo nhiều cách, bạn có thể coi Microsoft Power BI là thế hệ tiếp theo của Excel. Và giống như Excel, nó không chỉ hữu ích cho các nhà phân tích kinh doanh và kỹ sư dữ liệu; Các chuyên gia CNTT có thể tận dụng lợi thế của nó để hiểu lượng dữ liệu lớn. Nếu các công cụ bảo mật bạn sử dụng không có bảng điều khiển và báo cáo phù hợp để giúp bạn xem nhanh những gì đang diễn ra với hệ thống của mình, thì bạn có thể tự xây dựng chúng trong Power BI — và bạn không cần phải là chuyên gia về phân tích để tạo ra thứ gì đó hữu ích.

Ví dụ: bạn có thể sử dụng Microsoft Power BI để tập hợp dữ liệu từ nhiều công cụ bảo mật mà hầu hết các tổ chức sử dụng, nhờ đó, bạn có thể biết điều gì đang xảy ra trên tất cả các hệ thống khác nhau mà kẻ tấn công sẽ thăm dò — email, danh tính, điểm cuối, ứng dụng, v.v. — và phát hiện các giai đoạn khác nhau của một cuộc tấn công.

NHÌN THẤY: Tải xuống bảng gian lận Microsoft 365 của chúng tôi.

Bảng điều khiển bảo mật tùy chỉnh

Ưu điểm của Power BI là việc tạo các báo cáo và hình ảnh trực quan chính xác phù hợp cho những gì quan trọng với bạn dễ dàng như thế nào, cùng với các phân tích do AI cung cấp giúp tìm và làm nổi bật các điểm bất thường và ngoại lệ trong dữ liệu. Với danh sách việc cần làm không bao giờ kết thúc, các nhóm bảo mật luôn bận rộn và luôn tìm cách ưu tiên vấn đề quan trọng nhất mà họ nên giải quyết.

Amir Netz, thành viên kỹ thuật và giám đốc công nghệ của Microsoft Fabric, nói với TechRepublic: “Với rất ít đào tạo, chúng tôi đã thấy mọi người tạo ra các báo cáo chi tiết và tương tác, thực sự giúp ích cho việc tuân thủ, kiểm tra và báo cáo bảo mật.

Bạn có thể tạo phiên bản di động cho các báo cáo của mình để chúng dễ dàng kiểm tra xem có sự cố ngoài giờ làm việc mà bạn cần đánh giá nhanh hay không.

Tạo bảng điều khiển cập nhật bảo mật Windows

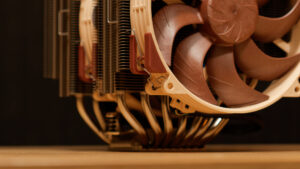

Có các gói nội dung Power BI dành cho nhiều công cụ bảo mật khác nhau và một số công cụ bảo mật của Microsoft có API, vì vậy bạn có thể đưa thông tin đó vào Power BI để trực quan hóa. Bộ bảo vệ Microsoft dành cho Điểm cuối có các API để truy cập dữ liệu về mối đe dọa và lỗ hổng đối với kho phần mềm, lỗ hổng phần mềm và thiết bị được phát hiện là bị định cấu hình sai — bao gồm các bản cập nhật bảo mật Windows bị thiếu (Hình A).

Hình A

Bằng cách đó, bạn có thể theo dõi số lượng CVE mà tổ chức của bạn tiếp xúc, xem có bao nhiêu phần mềm mới đang được cài đặt trong tổ chức của bạn, nhận danh sách ưu tiên của các thiết bị tiếp xúc hoặc xem thiết bị dễ bị tấn công phiên bản hệ điều hành nào đang chạy — bất kỳ số liệu và vấn đề nào bạn cần có trong tầm tay.

NHÌN THẤY: Tận dụng bộ công cụ tuyển dụng nhà phát triển Microsoft Power BI của TechRepublic Premium.

Chọn những gì sẽ thấy trên bảng điều khiển của bạn

Netz đề xuất sử dụng hình ảnh Sơ đồ cây để xem nhanh số lượng thiết bị và sự cố so sánh hoặc thậm chí là một biểu đồ thanh đơn giản xếp hạng các biện pháp chính khác nhau.

Netz cho biết: “Chúng cho bạn thấy mức độ tác động tương đối trong nháy mắt. “Trực quan bản đồ Bing cũng có thể rất hiệu quả trong việc hiển thị phân bố địa lý của một số hoạt động nhất định.”

Bạn có thể thêm các bộ cắt để lọc nhanh những gì bạn quan tâm, chẳng hạn như theo hệ điều hành và hình ảnh sẽ cập nhật để chỉ hiển thị dữ liệu đó (Hình B).

Hình B

Các cách khác mà bạn có thể tùy chỉnh bảng điều khiển Power BI của mình bao gồm:

- Bạn có thể muốn có một báo cáo chi tiết với nhiều hình ảnh hoặc chỉ một số số liệu quan trọng mà bạn có thể kiểm tra nhanh trên điện thoại của mình.

- Nhóm Bộ bảo vệ Microsoft chạy một kho lưu trữ các mẫu báo cáo Power BI Defender hữu ích bao gồm tường lửa, mạng, bề mặt tấn công và bố cục quản lý mối đe dọa.

- Nếu bạn có nhiều thiết bị, hãy dành thời gian để xác định phạm vi truy vấn của bạn nhằm tối ưu hóa chúng, nhờ đó báo cáo Power BI của bạn không bị chậm lại do chúng đang lấy nhiều dữ liệu hơn mức bạn thực sự cần.

- Bạn có thể lấy toàn bộ ảnh chụp nhanh hoặc chỉ những thay đổi kể từ lần cuối bạn lấy dữ liệu, tùy thuộc vào việc bạn có muốn xem lại dữ liệu bảo mật theo thời gian để xem các mẫu và xem liệu các chính sách bảo mật mà bạn đã giới thiệu có tạo ra sự khác biệt hay không hoặc liệu bạn có đang tìm kiếm cùng một loại tổng quan thời gian thực mà Power BI có thể cung cấp cho bạn cho các thiết bị IoT hay không.

- Bạn cũng có thể kết nối với Advanced Hunting API từ Microsoft Defender 365 trong Microsoft Graph security API trong một truy vấn trong Power BI Desktop.

Netz cho biết: “Một số khách hàng hài lòng với việc ở vị trí phản ứng nhanh hơn và kiểm tra ảnh chụp nhanh hàng ngày/hàng tuần, trong khi những người khác yêu cầu theo dõi thời gian thực nhiều hơn. Microsoft Power BI cho phép bạn nhanh chóng tập hợp một trong hai loại báo cáo khi bạn cần.

Giám sát Power BI với Power BI

Vì Microsoft Power BI có thể kết nối với hầu hết mọi nguồn dữ liệu trong tổ chức của bạn, nên bạn có thể muốn theo dõi xem ai đang truy cập dữ liệu và trực quan hóa, đồng thời đảm bảo rằng chỉ những người mà bạn mong đợi mới có quyền truy cập vào những thông tin kinh doanh quan trọng hoặc bí mật.

Quyền truy cập dựa trên vai trò được tích hợp trong Microsoft Power BI sẽ đảm bảo chỉ những nhân viên phù hợp mới nhìn thấy thông tin, cũng như Microsoft Purview Information Protection, miễn là bạn đã thiết lập nhãn khám phá, phân loại và độ nhạy.

Tuy nhiên, vai trò quản trị viên Fabric cho phép quản trị viên theo dõi xem ai đang xem bảng điều khiển, báo cáo và tập dữ liệu mà không cần phải là quản trị viên toàn cầu. Giám sát quyền truy cập của người dùng trên không gian làm việc Power BI và các thành phần tạo tác có nghĩa là bộ phận CNTT có thể cảm thấy chắc chắn rằng người dùng tuân theo các yêu cầu kiểm tra và bảo mật, Netz cho biết.

Bạn có thể làm điều tương tự đối với bất kỳ tài sản doanh nghiệp quan trọng nào nhờ tích hợp Power BI với Bộ bảo vệ Microsoft cho Ứng dụng đám mây. Với Defender dành cho Ứng dụng đám mây, bạn có thể tạo các chính sách truy cập có điều kiện mà Microsoft Entra ID (tên mới của Azure Active Directory) có thể áp dụng trong thời gian thực. Trong cổng Defender cho Ứng dụng đám mây, bạn có thể đặt chính sách và nhận thông báo sẽ cho phép bạn:

- Ngăn người dùng sao chép và dán dữ liệu từ một báo cáo nhạy cảm.

- Tìm kiếm những người đang hạ cấp mức độ nhạy cảm trên nhiều tài liệu.

- Tìm kiếm những người chia sẻ nhiều báo cáo hoặc chia sẻ một báo cáo nhạy cảm với một địa chỉ email bên ngoài mới mà họ chưa gửi báo cáo trước đó.

Netz cho biết: “Microsoft Defender dành cho Ứng dụng đám mây cho phép các tổ chức theo dõi và kiểm soát, trong thời gian thực, các phiên Power BI rủi ro, chẳng hạn như quyền truy cập của người dùng từ các thiết bị không được quản lý. “Quản trị viên bảo mật có thể xác định các chính sách để kiểm soát hành động của người dùng, chẳng hạn như tải xuống các báo cáo có thông tin nhạy cảm. Với tích hợp Power BI, bạn có thể đặt chính sách giám sát và phát hiện bất thường, đồng thời tăng cường hoạt động của người dùng Power BI bằng Nhật ký hoạt động.”

Điều đó sẽ giúp bạn tìm ra các mẫu như nội gián độc hại sử dụng dữ liệu Power BI để tìm các hệ thống kinh doanh quan trọng nhằm lấy cắp dữ liệu từ một công cụ khác.

“Chúng tôi cung cấp dữ liệu nhật ký kiểm tra thô trong vòng 30 ngày qua API và qua trung tâm tuân thủ Microsoft 365,” Netz cho biết.

Bằng cách đó, nếu bạn thấy điều gì đó đáng ngờ ở một trong các bảng điều khiển bảo mật tùy chỉnh của mình, bạn có thể quay lại và xem điều gì khác đang diễn ra cùng lúc.