Bảo mật API trở thành mối quan tâm về an ninh mạng cấp độ C

Akamai Technologies đã thông báo trong tuần này rằng họ sẽ mua lại công ty phát hiện và ứng phó mối đe dọa giao diện lập trình ứng dụng do tư nhân tài trợ Neosec, công ty lọt vào vòng chung kết trong Cuộc thi hộp cát đổi mới hội nghị RSA năm 2022. Thỏa thuận được thiết lập để kết thúc vào tháng Sáu. Các nhân viên của Neosec, bao gồm đồng sáng lập và giám đốc điều hành, Giora Engel, và đồng sáng lập và CEO, Ziv Sivan, cũng dự kiến sẽ tham gia kinh doanh công nghệ bảo mật của Akamai.

Việc mua lại nói lên thời điểm đánh thức: tầm quan trọng ngày càng tăng của việc phát hiện rủi ro API và khắc phục cuộc tấn công như một phần của quá trình phát hiện và phản hồi luôn bật cũng như sự phát triển của các nền tảng bảo mật toàn diện hơn.

Trong trường hợp sau, các công ty CNTT như Cisco, Check Point và những công ty khác đang cung cấp một giải pháp thay thế nền tảng duy nhất toàn diện cho phương pháp tiếp cận nhiều nhà cung cấp — một giải pháp tập trung vào vô số giải pháp phần mềm bảo mật dưới dạng dịch vụ cho các lỗ hổng cụ thể — giống như hàng tá câu tục ngữ. Người Hà Lan bịt các lỗ rò rỉ đã biết bằng ngón tay cái của họ nhưng không giải quyết được bức tranh toàn cảnh.

Rupesh Chokshi, tổng giám đốc bảo mật ứng dụng tại Akamai, giải thích rằng việc mua lại mang lại chuyên môn rất cần thiết về API cho Akamai.

NHÌN THẤY: An ninh mạng phối hợp là bảo mật phù hợp với mục tiêu kinh doanh (TechRepublic)

“Có một số thứ chúng tôi đã trở nên thực sự giỏi, nhưng chúng tôi chưa tập trung vào các tương tác API. Với khả năng mới này, chúng tôi có thể thấy những điểm bất thường: Tại sao những cuộc gọi này được thực hiện? Dữ liệu được chia sẻ hoặc duyệt qua là gì, chúng ta đang thấy những lỗ hổng nào đã biết? Bây giờ chúng tôi sẽ có khả năng nhanh chóng thông báo cho khách hàng rằng đây là những gì đang diễn ra,” Chokshi nói.

Mani Sundaram, phó chủ tịch điều hành kiêm tổng giám đốc của nhóm công nghệ bảo mật tại Akamai cho biết: “Các doanh nghiệp phơi bày toàn bộ logic kinh doanh và xử lý dữ liệu thông qua API, trong nền kinh tế dựa trên đám mây, rất dễ bị tấn công mạng. Nền tảng của Neosec và danh mục bảo mật ứng dụng của Akamai sẽ cho phép khách hàng có được khả năng hiển thị tất cả các API, phân tích hành vi của chúng và bảo vệ chống lại các cuộc tấn công API.”

Các cuộc tấn công API gia tăng

Các công ty bảo mật đang chứng kiến sự gia tăng nhanh chóng trong hoạt động đe dọa API. Salt Security, trong báo cáo State of API Security tháng 3 đã ghi nhận số kẻ tấn công đã tăng 400% trong sáu tháng trước đó. Báo cáo cũng tìm thấy:

- 80% các cuộc tấn công xảy ra đối với các API được xác thực.

- Gần một nửa số người được hỏi hiện nói rằng bảo mật API đã trở thành mối quan tâm ở cấp độ C.

- 94% người trả lời khảo sát đã gặp sự cố bảo mật trong API sản xuất trong năm qua.

- 70% cho biết tổ chức của họ bị vi phạm dữ liệu do lỗ hổng bảo mật trong API.

Một ví dụ minh họa mức độ hiệu quả của một cuộc tấn công API tương đối đơn giản: Tập đoàn NCC, trong Báo cáo theo dõi các mối đe dọa hàng năm vào năm 2022, đã lưu ý rằng hãng viễn thông Úc Optus đã để lộ thông tin cá nhân của 10 triệu khách hàng trong một vụ vi phạm dữ liệu được truy cập thông qua một API bị lộ.

Roey Eliyahu, đồng sáng lập và Giám đốc điều hành, Salt Security lưu ý rằng mặc dù các API đang hỗ trợ quá trình chuyển đổi kỹ thuật số mang lại cơ hội kinh doanh và lợi thế cạnh tranh mới, nhưng “Cái giá của các vi phạm API, chẳng hạn như những vi phạm gần đây tại T-Mobile, Toyota và Optus, đặt cả hai các dịch vụ mới và danh tiếng thương hiệu, bên cạnh hoạt động kinh doanh, đang gặp rủi ro.”

Báo cáo Tình trạng Internet của Akamai lưu ý rằng việc đưa các lỗ hổng API vào bản phát hành Top 10 Bảo mật API của Dự án Ứng dụng Web Mở sắp tới là biểu tượng cho nhận thức ngày càng tăng của ngành về các rủi ro bảo mật API.

Rủi ro tăng lên cùng với tốc độ phát triển phần mềm tăng lên

Báo cáo của Akamai trích dẫn hai yếu tố thúc đẩy sự gia tăng khối lượng tấn công API. Một là tăng tốc trong vòng đời phát triển ứng dụng, “đòi hỏi phải quay vòng nhanh hơn trong việc tạo và triển khai các ứng dụng này trong sản xuất, điều này có thể dẫn đến thiếu mã bảo mật,” báo cáo cho biết.

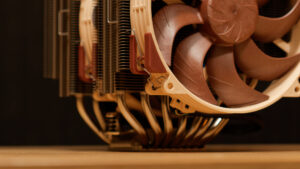

Akamai đã trích dẫn cuộc khảo sát Nhóm chiến lược doanh nghiệp của Veracode, trong đó 48% tổ chức tuyên bố rằng họ đưa các ứng dụng dễ bị tấn công vào sản xuất do hạn chế về thời gian (Hình A).

Hình A

Akamai cũng báo cáo số lượng lỗ hổng đang gia tăng, với 1/10 lỗ hổng ở mức cao hoặc nghiêm trọng được tìm thấy trong các ứng dụng kết nối internet. Báo cáo cũng cho biết các lỗ hổng nguồn mở như Log4Shell đã tăng gấp đôi từ năm 2018 đến 2020.

Những kẻ tấn công nhìn thấy các API… còn bạn thì sao?

Akamai nói rằng trong số những thứ khác, giải pháp của Neosec cung cấp khả năng hiển thị các API — điều này rất quan trọng vì các tổ chức thường không biết họ có ở đâu hoặc có bao nhiêu API bên dưới sàn kỹ thuật số.

“Đó là ưu tiên số một,” Chokshi nói. “Nói theo ngôn ngữ bảo mật, đó là khả năng khám phá và khả năng hiển thị. Và điều đó sẽ rất thú vị vì khách hàng muốn điều cơ bản: họ muốn hiểu (sự tiếp xúc với API của họ).”

Ông nói thêm, vì các tổ chức lớn có thể có hàng nghìn ứng dụng nên họ thường muốn tập trung vào các API có rủi ro cao vì họ không thể xử lý mọi thứ cùng một lúc.

“Họ đang sử dụng nhiều điểm thoát khác nhau, các cổng API như Apigee (của Google Cloud) hoặc Kong hoặc các bộ cân bằng tải như F5, do đó, có toàn bộ sự phức tạp mà mỗi môi trường doanh nghiệp có mà chúng tôi phải làm việc với khách hàng để giải quyết khi chúng tôi tiến hành phía trước. Mục tiêu cuối cùng sẽ là khả năng hiển thị và khám phá được tìm ra, và trí thông minh, sau đó tiến hành bảo vệ: Chúng tôi có thể làm được bao nhiêu trong số này với việc chặn, bao nhiêu với phản hồi và chúng tôi có thể tự động hóa không?” Chokshi nói.

Cựu Đặc vụ FBI Dean Phillips, giám đốc điều hành các chương trình khu vực công tại công ty bảo mật API Noname cho biết các rủi ro được nhân lên bởi các vấn đề về khả năng hiển thị, một vấn đề lâu năm với các doanh nghiệp có số lượng lớn các ứng dụng và giao diện tích hợp ngày càng tăng.

“Chúng tôi nhận thấy rằng trong lĩnh vực bảo mật riêng tư, có tới 30% API đang hoạt động trong một môi trường mà người dùng không biết,” ông nói. “Vì vậy, có khá nhiều điều đang diễn ra mà người dùng không biết, bao gồm cả chuyển động của dữ liệu nhạy cảm, không chỉ tên và địa chỉ mà cả số an sinh xã hội, ngày sinh, mà ứng dụng không nhất thiết phải cần hoặc sử dụng. Đó là một vấn đề lớn. Nếu bạn không biết mình có gì, hoặc nó đang làm gì, thì làm sao bạn bảo vệ được nó?”

Sự cố tấn công API gia tăng vào năm 2022

Theo Báo cáo về các mối đe dọa vào tháng 4 năm 2023 của Nhóm Hành động An ninh mạng Google Cloud, sự gia tăng trong việc xâm phạm API là một yếu tố gây ra 1/5 số sự cố vào năm ngoái. Theo báo cáo, khách hàng đã trì hoãn nâng cấp bảo mật vì “họ lo lắng rằng những nâng cấp như vậy cũng có thể mang lại những thay đổi API không lường trước được, điều này có thể làm suy yếu chức năng của ứng dụng của họ”.

Tuy nhiên, báo cáo cho biết rằng các API không thực sự thay đổi với các nâng cấp nhỏ, giải quyết môi trường hoạt động tổng thể của cụm Kubernetes và phạm vi của các bản cập nhật có thể được kiểm soát. “Tuy nhiên, khách hàng không phải lúc nào cũng biết về tùy chọn cấu hình này,” báo cáo cho biết.

Tăng cường tập trung vào bảo mật API

Do tính phổ biến của API với vai trò trung gian trong ngày càng nhiều giao dịch gốc trên nền tảng đám mây, Chokshi cho biết ông thấy thị trường bảo mật API có khả năng trở thành siêu tập hợp bảo mật.

Ông nói: “Các tương tác sẽ lớn hơn nhiều do các lĩnh vực như công nghiệp ô tô, chăm sóc sức khỏe và thành phố thông minh, so với các ứng dụng di động hoặc người dùng cuối cổ điển.

“Bạn cũng có nhiều doanh nghiệp mà API rất quan trọng đối với phần cuối: Một khách hàng đang cố gắng mở một ứng dụng hoặc tài khoản và ở phần cuối có kiểm tra tín dụng hoặc các hành động khác. Ngày càng có nhiều giao dịch giữa doanh nghiệp với doanh nghiệp diễn ra trong nền kinh tế đám mây này, bao gồm cả chuỗi cung ứng, được điều khiển bởi API. Nhìn chung, thị trường API đang phát triển nhanh chóng và thiếu công cụ cần thiết để theo kịp. Do đó, bảo mật càng trở nên quan trọng hơn,” Chokshi nói thêm.

Phillips đồng ý API là một không gian tràn đầy năng lượng. Ông nói: “Nó đang trở nên nóng bỏng và rất nhiều người đang cố gắng tham gia vào bảo mật API vì ngày càng có nhiều người thừa nhận rằng chúng là phương tiện tấn công số một,” ông nói, đồng thời lưu ý rằng vào năm 2022, Gartner đã ước tính rằng vào năm ngoái, các API sẽ là phương tiện tấn công số 1. “Và chúng tôi đã chứng kiến sự tăng trưởng vượt bậc,” Phillips nói.

Giám sát API tham gia nền tảng

Việc mua lại Alamai diễn ra sau sự thay đổi từ các giải pháp một điểm sang các dịch vụ toàn diện — từ sản phẩm đến nền tảng — những ưu điểm mà các chuyên gia tư vấn trong ngành đã ca ngợi trong nhiều năm.

Wendi Whitmore, SVP của nhóm Đơn vị 42 của Palo Alto Networks cho biết: “Đó là một cuộc trò chuyện liên tục giữa các giải pháp nền tảng và công nghệ tốt nhất. “Cuộc thảo luận trước đây là cái này hay cái kia. Tôi sẽ nói rằng khả năng cung cấp phạm vi giải pháp rộng hơn nhiều về công nghệ của chúng tôi thực sự hấp dẫn và tôi sẽ nói rằng phần lớn các sản phẩm của chúng tôi là giống tốt nhất. Cô ấy nói: Sẽ khó khăn hơn cho các tổ chức khi cạnh tranh trong một thế giới chỉ giải quyết một vấn đề nhỏ. “Không bao giờ có một viên đạn bạc duy nhất. Ngày nay nó quá phức tạp.”

Chokshi cho biết việc mua lại Akamai — và cách tiếp cận nền tảng bảo mật đối với phòng thủ mạng — cho phép công ty hưởng lợi từ tính liền kề để kẻ tấn công không bị lạc khi di chuyển giữa một điểm hiển thị (hoặc sản phẩm bảo mật nếu tổ chức đang sử dụng nhiều nhà cung cấp) và khác. “Chúng tôi đã cung cấp mức độ bảo vệ cao, họ cảm thấy thoải mái với các cổng và nền tảng của chúng tôi và do đó, điều này trở thành một khả năng bổ sung trong cùng một chuỗi liên tục đó.”

Phillips, người cho biết Noname sử dụng cách tiếp cận “trái của sự bùng nổ” — về cơ bản là chuyển sang trái để giải quyết các lỗ hổng API trước khi một sự cố khiến chúng trở nên rõ ràng — dự đoán sẽ có nhiều sự hợp nhất mang lại khả năng bảo mật API dưới sự bảo trợ của những người chơi chính. “Có đủ sự công nhận trong ngành rằng bảo mật API đang phát triển. Các API đã xuất hiện từ lâu nhưng việc nhận dạng các lỗ hổng thì chưa. Các cuộc tấn công đang gia tăng nhưng câu hỏi trở thành tác động là gì? Nỗi đau của cuộc tấn công có đủ để thúc đẩy hành động không?”