Ít hơn 50% số người được hỏi có Công cụ kiểm tra bảo mật API

Lừa đảo, cấu hình sai và các bản vá bị thiếu là mối quan tâm hàng đầu của các nhà lãnh đạo bảo mật, nhưng họ cũng nói rằng các tổ chức của họ đang để các công cụ quan sát rỉ sét.

Công ty cung cấp nội dung, bảo mật và dịch vụ đám mây Akamai, hợp tác với công ty đào tạo an ninh mạng SANS Institute của Hoa Kỳ, đã công bố vào thứ Ba kết quả của một nghiên cứu mới xem xét các rủi ro bảo mật đáng lo ngại nhất liên quan đến API. Khảo sát SANS năm 2023 về Bảo mật API cho thấy rủi ro hàng đầu là các cuộc tấn công lừa đảo.

Ngoài ra, cuộc khảo sát toàn cầu năm 2023, đã thăm dò ý kiến của 231 chuyên gia bảo mật ứng dụng, cho thấy rằng chưa đến 50% số người được hỏi có các công cụ kiểm tra bảo mật API và chỉ 29% có các công cụ khám phá API. Nó cũng cho thấy rằng chỉ 29% số người được hỏi sử dụng các biện pháp kiểm soát bảo mật API đã được bao gồm trong DDoS và các dịch vụ cân bằng tải.

Chuyển đến:

Sáu rủi ro bảo mật API hàng đầu

Khi được hỏi những gì họ coi là rủi ro bảo mật API hàng đầu, những người được hỏi thường nói:

- Lừa đảo để lấy thông tin xác thực có thể tái sử dụng (38,3%).

- Những kẻ tấn công khai thác các bản vá còn thiếu (24%).

- Kẻ tấn công khai thác các ứng dụng/API dễ bị tấn công (12%).

- Quản trị viên hệ thống cấu hình sai máy chủ/dịch vụ (12%)

- Người dùng vô tình tiết lộ thông tin nhạy cảm/được bảo mật (9,1%).

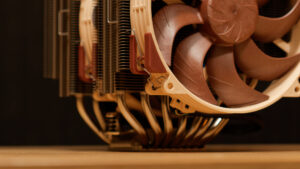

- Từ chối dịch vụ (2,3%) (Hình A).

Hình A

Sự gia tăng API làm cho các thách thức bảo mật trở nên phức tạp hơn

Akamai đã báo cáo vào đầu năm nay rằng 2022 đã phá kỷ lục về các cuộc tấn công giao diện lập trình ứng dụng và ứng dụng. Một phần của vấn đề là số lượng lớn các API được các tổ chức sử dụng, đây là một vấn đề rất phù hợp với nhóm rủi ro “bạn không biết những gì bạn không biết”.

John Pescatore, giám đốc phụ trách các xu hướng bảo mật mới nổi tại SANS và là tác giả của nghiên cứu năm 2023, đã chỉ ra rằng sự phổ biến của các API là biểu tượng cho thấy mức độ phức tạp là kẻ thù của bảo mật. Ông cũng giải thích bản chất của các ứng dụng phân tán làm tăng bề mặt mối đe dọa cho những kẻ tấn công và khả năng các lỗ hổng là một phần của mã sản xuất.

Trong nghiên cứu mới, Akamai trích dẫn một báo cáo của 451 Research cho biết trung bình một doanh nghiệp có hơn 15.000 API đang được sử dụng. Để hiểu rõ về số lượng các cuộc tấn công, Akamai đầu năm nay đã báo cáo rằng vào một ngày, ngày 8 tháng 10 năm 2022, đã có 161 triệu cuộc tấn công API trên toàn thế giới.

XEM: Các C-suite coi bảo mật API là mối quan tâm hàng đầu (TechRepublic)

Theo báo cáo, những người trả lời khảo sát cho biết họ dự định khắc phục các lỗ hổng bảo mật API trong tương lai với:

- Cổng bảo mật web (14%).

- Các tính năng bảo mật API trong mạng phân phối nội dung/cân bằng tải (13%).

- Tường lửa ứng dụng web (13%).

- Thử nghiệm bảo mật ứng dụng động (13%) (Hình B).

Hình B

Rủi ro zero-day nhận được quá nhiều sự tin cậy, cấu hình sai không đủ

Theo Rupesh Chokshi, tổng giám đốc bảo mật ứng dụng tại Akamai, nghiên cứu của Akamai cho thấy rằng những người được hỏi đang coi nhẹ rủi ro của các ứng dụng bị định cấu hình sai và quá coi trọng rủi ro zero-day.

“Kế hoạch bảo mật API của một tổ chức nên bao gồm việc xây dựng các API bảo mật và định cấu hình ứng dụng một cách chính xác. Đồng thời, các tổ chức nên hiểu rủi ro zero-day, chẳng hạn như cách API trở nên dễ bị tổn thương và có nguy cơ bị khai thác. Sự khác biệt này rất quan trọng vì nó cho thấy rằng bảo mật API mạnh mẽ cần mang lại trọng lượng đáng kể cho mọi khía cạnh của vòng đời API; nếu không, các lỗ hổng sẽ bị bỏ sót,” Chokshi nói.

Đóng cửa cho các cấu hình sai của lớp ứng dụng

Ory Segal, giám đốc công nghệ của Palo Alto Networks Prisma Cloud, đồng tình rằng việc cấu hình sai trong các ứng dụng hiện đại, dựa trên đám mây gây ra rủi ro đáng kể mà các tổ chức thường đánh giá thấp.

“Thật không may, nhiều người tập trung sự chú ý của họ vào các rủi ro zero-day và các lỗ hổng đã biết trong các gói phần mềm mã nguồn mở (nghĩa là các lỗ hổng phổ biến và khả năng lộ diện). Tuy nhiên, số liệu thống kê và thực tế cho thấy rằng những kẻ tấn công có nhiều khả năng khai thác các cấu hình sai của lớp ứng dụng, khiến các tổ chức gặp rủi ro đáng kể và các vi phạm dữ liệu tiềm ẩn — chỉ cần nhìn vào số vụ vi phạm gần đây liên quan đến các bộ chứa lưu trữ đám mây mở công khai.”

Trong số các khuyến nghị của Segal:

- Để đẩy nhanh việc quản lý cấu hình, cơ sở hạ tầng dưới dạng quét mã có thể mang lại sự nhất quán trong cấu hình và giảm lỗi của con người.

- Cải thiện khả năng quan sát API là điều cần thiết. Điều này có thể đạt được bằng cách thực hiện ghi nhật ký và giám sát mạnh mẽ.

- Nhật ký chi tiết, bao gồm lệnh gọi API, thời gian phản hồi và thông báo lỗi, có thể cung cấp thông tin chi tiết vô giá về hiệu suất và tính bảo mật của API.

- Phát hiện bất thường tự động có thể hỗ trợ xác định các hoạt động bất thường cho thấy một cuộc tấn công tiềm ẩn.

- Để bảo mật API toàn diện hơn, nên áp dụng nguyên tắc đặc quyền tối thiểu, chỉ cho phép mỗi người dùng có mức truy cập tối thiểu cần thiết để thực hiện tác vụ của họ.

- Kiểm tra thường xuyên và thử nghiệm tự động đối với các sự cố bảo mật phổ biến, chẳng hạn như các cuộc tấn công dựa trên phương pháp tiêm, có thể giúp đảm bảo tính bảo mật liên tục của API.

Vệ sinh API đúng cách: Hàng tồn kho, bản vá, đánh giá mối đe dọa

Pescatore đã viết rằng kế hoạch bảo mật API của một tổ chức nên bao gồm:

- Kiểm kê các API đang sử dụng và các quy trình sử dụng các API đó.

- Đánh giá lỗ hổng của các API đang sử dụng.

- Đánh giá mối đe dọa của các cuộc tấn công đang hoạt động khai thác các lỗ hổng đó.

- Giảm thiểu rủi ro dựa trên các lỗ hổng API quan trọng.

62% số người được hỏi trong cuộc khảo sát cho biết họ sử dụng tường lửa ứng dụng web như một phần của việc giảm thiểu rủi ro API và 79% số người tham gia khảo sát cho biết đã đào tạo nhân viên phát triển về bảo mật ứng dụng. Ngoài ra, 57% số người được hỏi đã báo cáo độ chính xác của khoảng không quảng cáo API từ 25% đến 75%.

XEM: Báo cáo Gigamon tỏa sáng khả năng quan sát sâu (TechRepublic)

Pescatore viết: “Các biện pháp kiểm soát vệ sinh bảo mật như xác thực mạnh, kiểm kê nội dung, quản lý lỗ hổng và kiểm soát thay đổi cần giải quyết các vấn đề bảo mật API. “Việc ngăn chặn và phát hiện cần phải được nâng cấp để đối phó với các cuộc tấn công tập trung vào API và các dịch vụ cơ sở hạ tầng (chẳng hạn như mạng phân phối nội dung và lọc từ chối dịch vụ) cũng cần được đưa vào hoạt động.”