Okta chuyển mật khẩu sang đám mây, cho phép xác thực nhiều thiết bị

Công thức của Okta để xác thực danh tính đa thiết bị cho lực lượng lao động kết hợp: trích xuất mật khẩu, thêm mật khẩu dễ dàng trên các thiết bị.

Trong bối cảnh ngành công nghiệp chuyển đổi khỏi mật khẩu, Okta đã ra mắt Truy cập thiết bị Okta, một phần của bộ sản phẩm Đám mây nhận dạng lực lượng lao động và nỗ lực thống nhất quyền truy cập bằng mật khẩu trên tất cả các thiết bị trong một nền tảng quản lý quyền truy cập và nhận dạng duy nhất. Với tính năng mới, Okta nhằm mục đích thu hút các tổ chức đang giải quyết vấn đề đau đầu về bảo mật do lực lượng lao động kết hợp sử dụng các thiết bị bên ngoài vành đai bảo mật gây ra.

Được thiết kế để mở rộng quản lý quyền truy cập danh tính đến điểm đăng nhập thiết bị, dịch vụ Truy cập thiết bị Okta cũng nhằm giảm khả năng người dùng, đối mặt với tình trạng trầm trọng hơn khi phải tranh cãi nhiều lần với thông tin đăng nhập cho từng thiết bị, sẽ loại bỏ các giao thức bảo mật.

Các khả năng mới bao gồm xác thực đa yếu tố dựa trên máy tính để bàn cho cả Mac iOS và Windows, cũng như đồng bộ hóa mật khẩu máy tính để bàn cho MacOS. Okta cung cấp cho người dùng macOS cục bộ thông tin đăng nhập Okta và đăng ký người dùng vào Okta Verify và FastPass, theo Okta.

Xác thực thông qua FastPass, MFA, Quyền truy cập đặc quyền

Danh mục Workforce Identity Cloud tổng thể bao gồm xác thực không cần mật khẩu và quản lý truy cập thông qua các sản phẩm FastPass, Device Assurance, Multi-Factor Authentication và Privileged Access của Okta.

Theo Otta:

- Đối với các tổ chức yêu cầu mật khẩu, hệ thống mới cho phép người dùng đăng nhập bằng mật khẩu Okta.

- Sản phẩm mới bao gồm đăng ký tự động trong ứng dụng di động Okta Verify.

- Quyền truy cập thiết bị Okta bao gồm việc sử dụng trình xác thực mã khóa FastPass tự động đăng nhập người dùng vào tất cả các ứng dụng của họ.

Sản phẩm cho phép MFA dành cho Windows và macOS, bao gồm cả thiết bị máy tính để bàn, cho phép không tin cậy để tạo rào cản xung quanh dữ liệu được lưu trong bộ nhớ cache cục bộ, ứng dụng và dịch vụ không kết nối internet được lưu trữ trên máy tính để bàn.

Nó cũng cho phép đồng bộ hóa mật khẩu máy tính để bàn cho macOS, mà Okta đã phát triển với Jamf và được xây dựng trên Tiện ích mở rộng đăng nhập một lần trên nền tảng của Apple. Công ty cho biết tính năng này cung cấp một cách an toàn các tài khoản người dùng macOS cục bộ bằng thông tin đăng nhập Okta trong khi đăng ký người dùng vào Okta Verify và trình xác thực mã khóa FastPass của nó.

Okta cũng cho biết các tổ chức có thể kết hợp ngữ cảnh thiết bị có liên quan vào luồng xác thực của họ và đạt được sự đảm bảo an ninh cao hơn thông qua các khả năng Đảm bảo thiết bị trong Okta Verify.

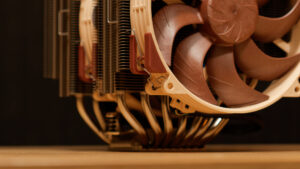

Tính năng mới bao gồm một giao diện người dùng xuất hiện trên thiết bị (Hình A).

Giao diện người dùng của Okta UX cho Okta Device Access. Ảnh: Otta.

Báo cáo Điều tra Vi phạm Dữ liệu năm 2023 của Verizon cho thấy 49% vi phạm liên quan đến thông tin đăng nhập bị đánh cắp. Báo cáo cũng cho thấy 74% tất cả các vi phạm bao gồm yếu tố con người, với những người có liên quan do lỗi, lạm dụng đặc quyền, sử dụng thông tin đăng nhập bị đánh cắp hoặc kỹ thuật xã hội. Ngoài ra, nghiên cứu của Verizon đã ghi nhận 2.091 sự cố thiết bị bị mất hoặc bị đánh cắp, với 159 trong số này dẫn đến vi phạm dữ liệu.

XEM: Verizon cũng lưu ý (và báo trước) sự gia tăng lớn trong các cuộc tấn công DDoS. (TechRepublic)

Tháng trước, Google, Apple và các dịch vụ web khác đã giới thiệu xác thực bằng mật mã. Trình quản lý xác thực danh tính 1Password trong tháng này đã bắt đầu kích hoạt một loạt khả năng của mã xác thực sẽ tiếp tục được triển khai vào tháng tới và cuối năm nay.

Liên minh FIDO, tổ chức đã giúp mở ra việc sử dụng mật khẩu thông qua việc tiêu chuẩn hóa các giao thức khóa mật mã xác thực, nêu rõ ba lợi ích chính mà mật khẩu mang lại:

- Tính nhất quán của trải nghiệm người dùng trên các thiết bị, đặc biệt khi kết hợp với xác thực sinh trắc học.

- Mật khẩu dựa trên Xác thực FIDO, được chứng minh là có khả năng chống lại các mối đe dọa lừa đảo, nhồi thông tin xác thực và các cuộc tấn công từ xa khác.

- Người dùng không cần phải đăng ký thông tin xác thực FIDO mới trên mỗi dịch vụ hoặc mỗi thiết bị mới (thông tin này thường có mật khẩu cho lần đăng nhập đầu tiên đó).

Arnab Bose, giám đốc sản phẩm của Workforce Identity Cloud tại Okta, cho biết giải pháp này được thiết kế để giúp các tổ chức đạt được mức độ tin cậy bằng không đồng thời đơn giản hóa trải nghiệm đăng nhập cho nhân viên.

Ông nói: “Nhận dạng đã trở thành tuyến phòng thủ đầu tiên trong thế giới kết hợp của các ứng dụng và thiết bị đám mây. “Chúng tôi đang đầu tư một cách có ý nghĩa để trở thành người chơi bên thứ nhất trong lĩnh vực bảo mật thiết bị và cung cấp cho khách hàng của chúng tôi trải nghiệm xác thực thống nhất từ bất kỳ thiết bị nào đến tất cả các ứng dụng. Điều này cho phép khách hàng của chúng tôi thực hiện zero trust và sử dụng bất kỳ công nghệ nào một cách an toàn.”

XEM: Nghiên cứu Okta xem xét phần đuôi dài của dữ liệu người tiêu dùng (TechRepublic)

Tính khả dụng bắt đầu vào quý 3 năm 2023

Công ty đã cung cấp thêm thông tin chi tiết về việc phát hành Okta Workforce Identity Cloud.

- MFA dành cho máy tính để bàn dành cho Windows được lên kế hoạch truy cập sớm vào quý 3 năm 2023 và thường khả dụng vào quý 4 năm 2023.

- Desktop Password Sync cho macOS được lên kế hoạch đưa vào truy cập sớm vào quý 3 năm 2023 và thường khả dụng vào quý 4 năm 2023.

- MFA dành cho máy tính để bàn dành cho macOS dự kiến sẽ được truy cập sớm vào Quý 4 năm 2023 và thường khả dụng vào Quý 1 năm 2024.