Cuộc tấn công ‘Hot Pixel’ đánh cắp dữ liệu từ chip Apple, Intel, Nvidia và AMD thông qua thông tin về tần số, nguồn điện và nhiệt độ

Một nhóm các nhà nghiên cứu bảo mật được tài trợ một phần bởi DARPA và Lực lượng Không quân Hoa Kỳ đã trình diễn các chiến thuật cho phép họ đánh cắp dữ liệu từ CPU Arm của Apple và Qualcomm, cũng như từ GPU rời của Nvidia và AMD và đồ họa tích hợp trong chip Intel và Apple. bằng cách theo dõi nhiệt độ, công suất và tần số của chip trong quá trình hoạt động bình thường. Cuộc tấn công yêu cầu dữ liệu từ các cảm biến công suất, nhiệt độ và tần số bên trong của PC, nhưng thông tin này có thể được truy cập từ các tài khoản người dùng không có quyền truy cập của quản trị viên. Các phương pháp tấn công hiện tại của các nhà nghiên cứu đóng vai trò là bằng chứng về khái niệm, nhưng may mắn thay, tỷ lệ đánh cắp dữ liệu rất thấp với phương pháp hiện tại. Tuy nhiên, các nhà nghiên cứu lưu ý rằng công việc tiếp theo có thể tăng tốc quá trình.

Bài báo của các nhà nghiên cứu, ‘Điểm ảnh nóng: Tấn công tần số, công suất và nhiệt độ trên GPU và SoC cánh tay [PDF],” minh họa bằng cách sử dụng tấn công kênh bên, đây là một kiểu tấn công cho phép lấy dữ liệu bằng cách đo lượng phát xạ vật lý nhất định của máy tính.

Trong trường hợp này, các nhà nghiên cứu đã tận dụng thông tin được tiết lộ bởi cơ chế Điều chỉnh tần số và điện áp động (DVFS) có trên hầu hết các chip hiện đại. DVFS điều chỉnh tần số và công suất trong thời gian thực để giữ nhiệt và TDP ở mức chấp nhận được, do đó mở ra hiệu suất năng lượng tốt nhất hoặc hiệu suất tốt nhất cho tác vụ hiện đang chạy trên bộ xử lý. Điều này được kiểm soát bởi trạng thái P của chip mà các nhà nghiên cứu đã sử dụng để thu thập dữ liệu.

Bằng cách buộc một trong ba biến của DVFS (nhiệt, công suất hoặc tần số) trở thành một hằng số, sau đó, các nhà nghiên cứu có thể theo dõi hai biến còn lại để phân biệt lệnh nào đang được thực thi, thậm chí với độ chính xác đủ để xác định các toán hạng khác nhau của lệnh. hướng dẫn tương tự.

Cuối cùng, điều này thúc đẩy các cuộc tấn công khác, chẳng hạn như lấy dấu trang web. Ngoài ra, bằng cách giám sát việc điều chỉnh tần suất thông qua mã Javascript chạy trong trình duyệt, các nhà nghiên cứu đã sử dụng các cuộc tấn công đánh cắp lịch sử và đánh cắp pixel với các phiên bản Chrome và Safari mới nhất mặc dù tất cả các biện pháp giảm thiểu kênh bên đã được bật.

Ở đây chúng ta có thể thấy một số công việc giám sát mà các nhà nghiên cứu đã thực hiện để quan sát các biến DVFS trên M1 và M2 của Apple, Qualcomm Snapdragon 8 Gen 1 và bộ xử lý Google Tensor.

Các nhà nghiên cứu lưu ý rằng một số chip rò rỉ dữ liệu thông qua dữ liệu công suất và tần số vì chúng đang cố gắng đáp ứng các ràng buộc về nhiệt, trong khi các chip khác rò rỉ dữ liệu thông qua dữ liệu công suất và nhiệt thay đổi vì chúng chạy ở tần số cố định. Cả hai loại hoạt động đều dễ bị tấn công bởi các phương thức tấn công này.

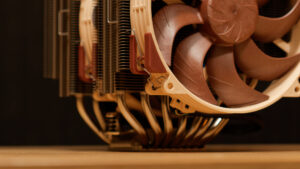

Ở trên, chúng ta có thể thấy một số thử nghiệm được sử dụng để trích xuất dữ liệu từ GPU tích hợp của Apple có trên M1 và M2, GPU rời AMD Radeon RX 6000 và Nvidia RTX 3060 và đồ họa tích hợp Intel Iris XE.

Các nhà nghiên cứu lưu ý rằng tốc độ lọc dữ liệu hiện bị giới hạn ở 0,1 bit mỗi giây nhưng có thể được tối ưu hóa với công việc trong tương lai. Ngoài ra, các thiết bị hạn chế nhiệt có thể mất một khoảng thời gian ‘đáng kể’ để đạt đến trạng thái ổn định. Ngoài ra, việc sử dụng khối API cho các số liệu về nhiệt độ và tần suất có thể cản trở cuộc tấn công và thêm tính năng làm mát chủ động cho các thiết bị thường là thụ động, như Apple M1 SoC, cũng có thể giảm thiểu cuộc tấn công.

USAF, DARPA và NSF, trong số những người khác, bao gồm cả quà tặng từ Qualcomm và Cisco, đã tài trợ cho công việc, nhưng các tác giả cho biết quan điểm trong bài báo không nên được coi là quan điểm của chính phủ Hoa Kỳ.

Các nhà nghiên cứu đã tham gia vào các hoạt động công bố thông tin có trách nhiệm và đã thông báo cho Apple, Nvidia, AMD, Qualcomm, Intel và nhóm Google Chrome. Bài báo nói rằng tất cả các nhà cung cấp đã thừa nhận các vấn đề được mô tả trong bài báo. Chúng tôi chưa biết về bất kỳ biện pháp giảm nhẹ nào đối với các cuộc tấn công nhưng chúng tôi sẽ liên hệ với các nhà cung cấp và cập nhật khi cần thiết.